ISO 27001:2022 – Załącznik A (93 kontrole)

ISO 27001:2022 – Załącznik A (93 kontrole) – Kiedy zarząd pyta, czy nasz system bezpieczeństwa informacji „jest gotowy na 2025”, nie pyta o tabelę w Excelu. Pyta o realną odporność organizacji: czy właściwie chronimy dane, czy szybciej wykrywamy incydenty, czy potrafimy odtworzyć usługi po awarii. Aktualizacja ISO 27001 do wersji 2022/2023 ułatwia tę rozmowę, ale tylko wtedy, gdy traktujesz zmiany jako szansę na uporządkowanie kontroli, a nie jako kolejną „papierologię”. Poniżej dostajesz klarowną ścieżkę: od zrozumienia nowej logiki Załącznika A, przez konsekwencje dla Deklaracji stosowania (SOA), po plan migracji, który nie rozbije Twojej codziennej operacyjności.

Nowe wydanie porządkuje świat kontrolek: zamiast 114 pozycji podzielonych na 14 domen, pracujesz z 93 kontrolami zgrupowanymi w cztery tematy: organizacyjne, ludzkie, fizyczne i technologiczne. Ta zmiana porzuca „encyklopedyczny” układ na rzecz praktycznego, bliższego temu, jak faktycznie działają zespoły (IAM, SecOps, Dev/DevOps). Dzięki temu łatwiej przypisujesz odpowiedzialności, mierzysz skuteczność i tłumaczysz kierownictwu, gdzie leżą priorytety.

Wraz z restrukturyzacją pojawiło się 11 nowych kontrolek, które celują w luki, o których od lat dyskutowaliśmy: wywiad o zagrożeniach, bezpieczeństwo chmury, gotowość ICT na potrzeby ciągłości działania, maskowanie danych, DLP, monitorowanie aktywności, filtrowanie WWW i bezpieczne programowanie. Jeśli Twoja organizacja już coś w tych obszarach robi, aktualizacja pozwala nadać tym działaniom spójne ramy, właścicieli i metryki; jeśli dopiero zaczynasz — otrzymujesz precyzyjną listę „brakujących elementów”.

Spis treści

Atrybuty ISO 27002: jak przyspieszyć SOA bez nadmiarowej pracy

W ISO 27002:2022 każdą kontrolę oznaczono atrybutami (m.in. typ kontroli: prewencyjna/detekcyjna/korekcyjna; właściwości bezpieczeństwa: poufność–integralność–dostępność; koncepcje cyber: identify/protect/detect/respond/recover; zdolności operacyjne; domeny bezpieczeństwa). Zamiast przeglądać całą listę, filtrujesz zestaw pod konkretne potrzeby: przegląd uprawnień w IAM, odporność usług krytycznych, zgodność z wymaganiami klienta czy regulacji. W praktyce budujesz dwa widoki: techniczny — dla zespołów operacyjnych, i menedżerski — dla decydentów. Ten prosty zabieg skraca tworzenie SOA i porządkuje uzasadnienia włączeń/wyłączeń.

Warto, żeby w tym miejscu Twój artykuł (i oferta) naturalnie kierował dalej: podlinkuj Zarządzanie ryzykiem w systemach jakości jako merytoryczny most między analizą ryzyka a doborem kontrolek oraz Macierz oceny ryzyka jako narzędzie do szybkiego startu i standaryzacji kryteriów. Użytkownik, który faktycznie wdraża zmiany, doceni od razu dostęp do praktycznych materiałów.

Co ta zmiana znaczy dla Twojego ISMS — bez żargonu

Zamiast przepisywać numerki, popatrz na system oczami właścicieli ryzyka. W obszarze tożsamości i dostępu ujednolicisz reguły uwierzytelniania (MFA, klucze), przeglądy uprawnień i nadzór nad kontami uprzywilejowanymi. W eksploatacji IT wszystko, co dotąd rozproszyłeś po procedurach (zarządzanie konfiguracją, podatnościami, ochrona przed malware), układasz w spójny rytm: baseline → monitorowanie dryftu → aktualizacje → przeglądy wyjątków. W obszarze danych mapujesz cykl życia informacji — od klasyfikacji, przez maskowanie i ograniczenia transferu, aż po bezpieczne usuwanie w backupach i chmurze. Wreszcie ciągłość działania przestaje żyć „obok” IT: nowa kontrola o gotowości ICT łączy świat BCM z realnymi testami odtwarzania usług.

Te cztery wątki tworzą naturalny szkielet Twojego planu migracji. Wykorzystaj je jako filary harmonogramu, a unikniesz kosztownego „rozsmarowania” wysiłku po całej organizacji.

Jak pisać SOA, które przechodzi audyt i pomaga zarządzać

Deklaracja stosowania służy nie tylko audytorowi. Dobrze napisana staje się mapą, dzięki której każdy kierownik procesu rozumie, po co wdrażasz daną kontrolę, jak ją realizujesz i jak zmierzysz skuteczność. Zamiast ogólników wpisuj konkret: „Włączamy Data Loss Prevention, ponieważ analiza ryzyka wykazała wysokie ryzyko eksfiltracji danych przez e‑mail; realizujemy to polityką klasyfikacji danych, regułami DLP w M365 i szkoleniem użytkowników; skuteczność mierzymy liczbą zablokowanych zdarzeń, czasem reakcji i trendem wyjątków”. Taką narrację łatwo utrzymać, bo odzwierciedla atrybuty ISO 27002 i łączy je z dowodami operacyjnymi.

NIS2, ISO 22301 i „współpraca” wymagań

Dyrektywa NIS2 podnosi poprzeczkę w obszarze środków organizacyjno‑technicznych, zarządzania incydentami i odporności łańcucha dostaw. Nowe kontrolki ISO (monitoring aktywności, gotowość ICT, bezpieczeństwo chmury) naturalnie zbliżają ISMS do wymogów NIS2, ale nie zastępują ćwiczeń IR/BCM i procesów raportowania. Jeśli działasz w sektorze objętym NIS2, przygotuj tabelę mapującą: „wymóg NIS2 → kontrolki Załącznika A → procesy ISO 22301 i reagowania na incydenty”. Taki materiał od razu porządkuje dialog z działami operacyjnymi i zewnętrznymi audytorami.

Plan migracji: jak przejść na 2022/2023 bez chaosu

Najważniejsza jest oś czasu. Zgodnie z wytycznymi IAF (MD 26) organizacje certyfikowane do wersji 2013 powinny zakończyć przejście do 31 października 2025 r.. Jednostki certyfikujące sygnalizują wcześniej własne „cut‑offy” dla audytów przejściowych, więc nie odkładaj procesu na ostatni kwartał. W praktyce firmy celują w gotowość do lata 2025, żeby mieć bufor na działania korygujące.

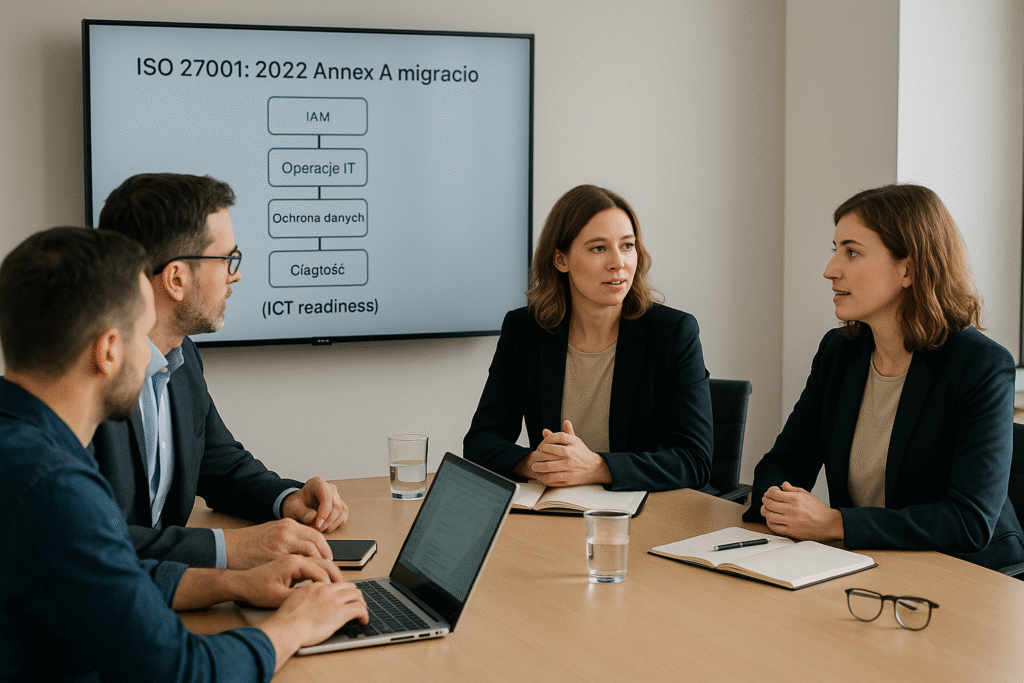

Zacznij od kontekstu i ryzyka. Zaktualizuj listę interesariuszy, wymagania prawne i biznesowe oraz kryteria oceny ryzyka. Następnie wykonaj GAP‑assessment do 93 kontrolek i atrybutów, ale ułóż wyniki według czterech tematów — przydzielisz dzięki temu właścicieli i rytm pracy (np. „IAM”, „Operacje IT”, „Ochrona danych”, „Ciągłość”). Zdefiniuj krótkie iteracje: co kwartał dowozisz zamknięty pakiet zmian (np. „tożsamość i dostęp”: MFA wszędzie, role, przeglądy; „konfiguracje”: baseline’y, CMDB, kontrola dryftu). W połowie harmonogramu zaktualizuj SOA i zmierz skuteczność — bez metryk nowy system nie „zaskoczy”. Pod koniec cyklu przećwicz audyt w trybie pre‑audit i domknij działania korygujące.

W tym planie umieść momenty, w których świadomie „wychodzisz do organizacji”. Gdy wdrażasz politykę użycia chmury, nie ograniczaj się do dokumentu w repozytorium — zaplanuj warsztat z zespołami, które tworzą i utrzymują usługi, pokaż katalog ryzyk i dobre praktyki konfiguracji. Podobnie z gotowością ICT: sama „lista testów” nie wystarczy; zespoły muszą zrozumieć, które usługi odtwarzasz w jakiej kolejności i jakie decyzje biznesowe stoją za priorytetami.

Głębsze spojrzenie na wybrane nowe kontrolki (praktyka zamiast teorii)

Threat intelligence to nie „feed z chmury”, który ktoś włącza i o nim zapomina. Opracuj prosty cykl: źródła → weryfikacja → obserwowalne wskaźniki zagrożeń → reguły w SOC/monitoringu → przegląd skuteczności. Dopiero wtedy TI zaczyna wpływać na decyzje (np. szybciej podnosisz poziom alertów lub tymczasowo zaostrzysz reguły e‑mail). Information security for use of cloud services porządkuje odpowiedzialności: dokładnie opisujesz, kto i jak akceptuje nowe usługi, jak weryfikujesz konfigurację, jak kończysz współpracę z dostawcą, żeby nie pozostawić danych „bez opieki”. ICT readiness for business continuity spina świat BCM z realnymi testami IT: scenariusze odtwarzania przestają żyć na papierze, a zaczynają chodzić na zegarku. Data masking i DLP — zamiast zaczynać od narzędzia, wyjdź od taksonomii danych i przypadków użycia (np. deweloperzy; analityka; zewnętrzni konsultanci). Monitoring activities, web filtering i secure coding zamkną pętlę: widzisz zachowania użytkowników i systemów, ograniczasz wektory ataków, a w wytwarzaniu oprogramowania definiujesz kryteria bezpieczeństwa i przeglądów kodu. Takie uporządkowanie daje audytorowi to, czego szuka: spójność między ryzykiem, kontrolami i dowodami.

Mierzenie skuteczności: mniej „checkboxów”, więcej decyzji opartych na danych

ISO nie narzuca jednego katalogu KPI, ale Twój ISMS potrzebuje „liczb, które bolą”, czyli wskaźników trafiających w konsekwencje biznesowe. Przykładowo: czas od wykrycia incydentu do powiadomienia, odsetek kont bez MFA, udział wyjątków w patchowaniu ponad ustalone SLA, liczba nieudanych prób eskalacji uprawnień, medianowy czas odtwarzania usług krytycznych. Ustal progi reakcji i przypisz właścicieli; metryki bez właściciela nie działają. W SOA wpisuj nie tylko „czy kontrola działa”, ale jak mierzysz jej działanie. W ten sposób SOA przestaje być katalogiem i staje się dashboardem rozmowy z biznesem.

Najczęstsze błędy i jak ich uniknąć (krótko, ale konkretnie)

Pierwszy błąd: próba „przeklejenia” starej numeracji do nowej struktury. Drugi: brak właścicieli kontrolek i niespójne role — tu pomoże Zarządzanie procesami, bo jasny właściciel procesu szybciej domyka działania korygujące. Trzeci: skupienie na dokumentach, a nie na dowodach działania (logi, raporty, wyniki testów odtwarzania). Czwarty: zostawianie BCM „na koniec” — kontrola dot. gotowości ICT wymaga wcześniejszego uzgodnienia priorytetów odtworzeniowych z biznesem. Piąty: granie na czas — deadline 31.10.2025 nie zmieni się razem z kalendarzem spotkań.

Co dalej?

Jeśli dopiero zaczynasz, nie próbuj robić wszystkiego naraz. Zaplanuj trzymiesięczną iterację z jasno nazwanym strumieniem pracy (np. „tożsamość i dostęp”), dobierz 3–5 konkretnych rezultatów i „dowieziesz” realną zmianę, którą zobaczy audytor i poczuje użytkownik. Kiedy zamkniesz pierwszy strumień, przejdź do „eksploatacji IT”, potem do „danych”, na końcu do „ciągłości”. Ten rytm buduje momentum i szybko pokazuje efekty.

FAQ:

Zamiast 114 kontrolek w 14 domenach mamy 93 kontrole w 4 kategoriach (organizacyjne, ludzkie, fizyczne, technologiczne) + 11 nowych m.in. threat intelligence, bezpieczeństwo chmury, ICT readiness dla ciągłości, maskowanie danych, DLP, monitoring aktywności, filtrowanie WWW, secure coding. Efekt: łatwiejsze przypisanie właścicieli (IAM/SecOps/DevOps) i metryk.

Nie. Zrób aktualizację analizy ryzyka, GAP-assessment do 93 kontrolek, uzupełnij SOA i dostosuj tylko te polityki/procesy, w których są luki (np. chmura, DLP, testy odtwarzania usług). Rdzeń systemu zwykle zostaje, zmienia się logika przypisania odpowiedzialności i wskaźników.

Termin graniczny: 31.10.2025. Przejście możesz zrobić podczas najbliższego nadzoru/recertyfikacji albo jako audyt przejściowy. Wymagane dowody: zaktualizowany kontekst i rejestr ryzyk, mapa luk vs. 93 kontrole, nowe SOA z uzasadnieniami i metrykami, przykłady działania (logi, raporty, wyniki testów odtwarzania).

Przykłady: % kont bez MFA, czas od wykrycia incydentu do powiadomienia, odsetek systemów poza baseline’em konfiguracji, udział wyjątków w patchowaniu > SLA, medianowe RTO usług krytycznych, liczba/poziom zdarzeń DLP. Każdy wskaźnik musi mieć właściciela i próg reakcji.

Pracuj iteracyjnie po strumieniach:

Q1 – Tożsamość i dostęp (MFA wszędzie, role, PIM/PAM, przeglądy uprawnień)

Q2 – Operacje IT (baseline konfiguracji, CMDB, podatności, ochrona przed malware)

Q3 – Dane (klasyfikacja, maskowanie, DLP, zasady usuwania w backupach/chmurze)

Q4 – Ciągłość/ICT readiness (scenariusze i testy odtwarzania, priorytety usług).

Każdy kwartał kończ zamkniętym pakietem zmian i aktualizacją SOA.

Zobacz także:

- 1.Szkolenia

- 2.Diagram Ishikawy: Narzędzie po analizie przyczynowo-skutkowej

- 3.Raport 8D: Metoda na rozwiązywanie problemów

- 4.Metody doskonalenia Systemów Zarządzania

- 5.Bezpieczeństwie informacji: Od definicji do praktycznych zastosowań

- 6.Kaizen

- 7.Audyt luk procesowych w obszarach produkcyjno-biznesowych

- 8.Mapowanie ryzyka: Identyfikacja, ocena i zarządzanie ryzykiem

- 9.Pełnomocnik oraz Audytor Wewnętrzny AS 9100

- 10.Kaizen Lean: Ciągłe doskonalenie w praktyce biznesowej

- 11.ISO 9001: od zrozumienia do certyfikacji

- 12.Metoda 5S: Zasady, wdrożenia i korzyści

- 13.Szkolenia ISO 45001: od podstaw do certyfikacji

- 14.Wdrożenie ISO: Od planowania do certyfikacji

- 15.Pełnomocnik ds. systemu zarządzania jakością: zakres obowiązków i kluczowe aspekty funkcji

- 16.Podstawowe narzędzia Lean Manufacturing

- 17.Pełnomocnik oraz Audytor Wewnętrzny AS 9100

- 18.Business Process Management: Czyli zarządzanie procesami biznesowymi

- 19.Rozwiązanie problemów: Przewodnik po skutecznych metodach i strategiach

- 20.Systemy Zarządzania

- 21.Zarządzanie procesami

- 22.Mapowanie procesu produkcji

- 23.Mapa procesu: Przewodnik po mapowaniu procesów biznesowych

- 24.Jak zostać inżynierem: Kompleksowy przewodnik krok po kroku

- 25.Diagram przepływów: Kompleksowy przewodnik po tworzeniu i zrozumieniu

- 26.Wszechstronne spojrzenie na normę IATF 16949: od historii do procesu certyfikacji

- 27.Certyfikat ISO: Korzyści i proces wdrożenia

- 28.Pełnomocnik oraz Audytor wewnętrzny ISO 9001:2015

- 29.Outsourcing Pełnomocnika ds. Systemów Zarządzania

- 30.Projektowanie i modelowanie procesów

- 31.Macierz ryzyka: Narzędzie do efektywnego zarządzania

- 32.Leadership Czyli Przywództwo: Definicje, cechy i style efektywnego lidera

- 33.Wskaźniki KPI: Klucz do efektywności i osiągania celów firmy

- 34.Zarządzanie procesowe

- 35.Wymagania normy EN 1090 / Zakładowa Kontrola Produkcji

- 36.Cykl PDCA (Plan-Do-Check-Act): Klucz do ciągłego doskonalenia w praktyce

- 37.Rozwiązywanie problemów w Systemach Zarządzania

- 38.Polityka Jakości: od teorii do praktyki

- 39.Kompleksowy przewodnik po bezpieczeństwie informacji: kluczowe elementy w ochronie firm

- 40.ISO 31000: Klucz do skutecznego zarządzania ryzykiem

- 41.Mocne strony: Jak je zidentyfikować, rozwijać i skutecznie prezentować

- 42.Kultura organizacyjna: Definicja, znaczenie i wpływ na rozwój firmy

- 43.Model SMART: Kompleksowy przewodnik po skutecznym wyznaczaniu celów

- 44.Lean thinking: Podejście do optymalizacji procesów

- 45.Wdrażanie Lean Manufacturing w Przedsiębiorstwach Produkcyjnych

- 46.Standaryzacja: Klucz do optymalizacji i doskonalenia procesów w przedsiębiorstwie

- 47.Jak obliczyć produktywność: Czyli do pomiaru i zwiększania wydajności pracy

- 48.Metoda SMART: Kompleksowy przewodnik po skutecznym wyznaczaniu celów

- 49.ISO 13485:2016 – System Zarządzania Jakością w wyrobach medycznych

- 50.Planowanie dnia pracy: Przewodnik do efektywnej organizacji czasu

- 51.Szkolenie z systemu zarządzania jakością – wzmocnij rozwój i bezpieczeństwo Twojej firmy

- 52.Zarządzanie czasem: Klucz do efektywności i równowagi w życiu

- 53.Narzędzia zarządzania jakością: od klasycznych metod do nowoczesnych rozwiązań